1.背景

勒索病毒是一種惡意軟件,其目的是通過(guò)加密受害者的文件或鎖定計(jì)算機(jī)系統(tǒng)來(lái)勒索錢(qián)財(cái)。通常文件會(huì)統(tǒng)一一種后綴,并且會(huì)在每個(gè)文件夾中生成txt、html、hta格式的勒索信,勒索信會(huì)告知您的計(jì)算機(jī)已被加密,需支付比特幣到比特幣錢(qián)包中方可獲取解密密鑰或恢復(fù)訪問(wèn)權(quán)限,并且會(huì)留下黑客的郵箱比特幣錢(qián)包地址,便于受害者聯(lián)系及支付贖金。勒索病毒的攻擊過(guò)程依賴(lài)于加密,加密文件會(huì)生成一對(duì)密鑰。其中之一是解密密鑰,它成為訪問(wèn)文件的唯一方法,受害者通過(guò)支付贖金的方式才能獲取解密密鑰。然而,支付贖金并不一定能獲得解密密鑰或工具,例如攻擊者言而無(wú)信,選擇“撕票”,在收到贖金后銷(xiāo)聲匿跡,或者提供的密鑰無(wú)法正常解密。因此,我們?cè)诖朔窒黻P(guān)于勒索病毒防范和處理的相關(guān)指南,希望能夠幫助大家更好地應(yīng)對(duì)這類(lèi)威脅。2. 勒索病毒常見(jiàn)傳播途徑

2.1 遠(yuǎn)程桌面協(xié)議(RDP)暴力破解

RPD暴露在互聯(lián)網(wǎng)弱口令使得攻擊者可以輕易地通過(guò)暴力破解進(jìn)入目標(biāo)系統(tǒng)。成功獲取RDP訪問(wèn)權(quán)限后,攻擊者可以直接操作系統(tǒng),無(wú)需繞過(guò)其他復(fù)雜的安全措施。由于RDP通常用于遠(yuǎn)程管理服務(wù)器和計(jì)算機(jī),攻擊者可以輕松地在網(wǎng)絡(luò)內(nèi)傳播勒索病毒。2.2 漏洞利用

很多企業(yè)在使用某OA及財(cái)務(wù)系統(tǒng)后,未定期做漏洞掃描,導(dǎo)致軟件系統(tǒng)存在多個(gè)漏洞存在,從而使得攻擊者利用Nday輕松獲取系統(tǒng)權(quán)限,個(gè)別攻擊者會(huì)利用高危漏洞被披露后的短時(shí)間內(nèi),利用1Day對(duì)暴露于網(wǎng)絡(luò)上并存在有漏洞未修復(fù)的機(jī)器發(fā)起攻擊。2.3 釣魚(yú)郵件

攻擊者會(huì)對(duì)目標(biāo)用戶(hù)進(jìn)行打點(diǎn)信息收集,獲取到目標(biāo)用戶(hù)的郵箱信息后,進(jìn)行偽造并批量發(fā)送,往往目標(biāo)多為財(cái)務(wù)人員及高管,通常發(fā)送的附件多為“人社部發(fā)〔2023〕161號(hào)文:公司與個(gè)人繳納比例最新調(diào)整”、“發(fā)票.rar”等進(jìn)行命名,配合話術(shù)使目標(biāo)用戶(hù)降低防備心從而點(diǎn)擊運(yùn)行附件,最終攻擊者通過(guò)釣魚(yú)獲取受災(zāi)主機(jī)權(quán)限直接運(yùn)行勒索病毒文件,將受災(zāi)主機(jī)數(shù)據(jù)全部加密。2.4 數(shù)據(jù)庫(kù)入侵

用戶(hù)不當(dāng)配置數(shù)據(jù)庫(kù)后,導(dǎo)致暴露在互聯(lián)網(wǎng),攻擊者可利用端口掃描+弱口令爆破結(jié)合進(jìn)行攻擊,從而獲取數(shù)據(jù)庫(kù)賬號(hào)密碼,使用SQL命令獲取服務(wù)器權(quán)限。3. 勒索病毒的危害

3.1 數(shù)據(jù)丟失

勒索病毒會(huì)加密受災(zāi)用戶(hù)計(jì)算機(jī)系統(tǒng)的大部分文件,導(dǎo)致無(wú)法正常使用和訪問(wèn),攻擊者通常使用不同類(lèi)型的加密,從對(duì)稱(chēng)加密(如 AES 或 DES)到需要公鑰和私鑰的非對(duì)稱(chēng)加密再到結(jié)合兩者的雙重加密。勒索病毒攻擊正變得越來(lái)越頻繁和復(fù)雜,其目的是防止任何沒(méi)有密鑰的反向操作。因此如果受災(zāi)用戶(hù)沒(méi)有做數(shù)據(jù)備份,并且選擇不支付贖金或支付贖金后仍未獲得解密密鑰,那么數(shù)據(jù)可能會(huì)永久丟失。案例:英國(guó)國(guó)家醫(yī)療服務(wù)體系(NHS)近日透露,24年6月初Synnovis醫(yī)療組織遭到俄羅斯勒索軟件組織“麒麟”(Qilin)攻擊,導(dǎo)致倫敦多家醫(yī)院受到影響,由于數(shù)據(jù)被加密且未做備份,被迫取消了數(shù)百項(xiàng)手術(shù)計(jì)劃和門(mén)診預(yù)約。3.2 業(yè)務(wù)中斷

當(dāng)勒索病毒感染企業(yè)的關(guān)鍵系統(tǒng)(如生產(chǎn)系統(tǒng)、財(cái)務(wù)系統(tǒng)等)時(shí),這些系統(tǒng)服務(wù)等應(yīng)用會(huì)被強(qiáng)制停運(yùn),導(dǎo)致系統(tǒng)無(wú)法正常訪問(wèn)和使用,直接影響企業(yè)的正常運(yùn)營(yíng)。案例:美國(guó)醫(yī)療保健巨頭阿森松醫(yī)院(Ascension)24年5月中旬遭遇了Black Basta勒索軟件團(tuán)伙攻擊,導(dǎo)致旗下140個(gè)醫(yī)院和40個(gè)高級(jí)護(hù)理機(jī)構(gòu)運(yùn)營(yíng)中斷,電子健康記錄系統(tǒng)、在線醫(yī)療平臺(tái)、電話系統(tǒng)、配藥系統(tǒng)等重要信息基礎(chǔ)設(shè)施嚴(yán)重癱瘓,該醫(yī)院已經(jīng)聘請(qǐng)了第三方專(zhuān)家團(tuán)隊(duì)協(xié)助進(jìn)行調(diào)查和補(bǔ)救,再次期間只能通過(guò)手動(dòng)操作及紙質(zhì)記錄方式向患者提供必要的線下服務(wù)。3.3 經(jīng)濟(jì)損失

因勒索病毒加密復(fù)雜,很多受災(zāi)用戶(hù)被迫支付贖金以恢復(fù)對(duì)其數(shù)據(jù)的訪問(wèn)。贖金金額通常較高,從幾千美元到幾百萬(wàn)美元不等;但部分攻擊者言而無(wú)信,收到贖金后不提供密鑰或者已讀不回,也存在收到贖金后將竊取的數(shù)據(jù)二次交易或公開(kāi),更加劇了損失。案例:24年2月醫(yī)療技術(shù)公司Change Healthcare遭受勒索病毒攻擊,攻擊團(tuán)伙是一個(gè)總部位于俄羅斯的勒索軟件團(tuán)伙,稱(chēng)為ALPHV。該組織本身聲稱(chēng)對(duì)這次攻擊負(fù)責(zé),聲稱(chēng)它竊取了超過(guò)六TB的數(shù)據(jù),包括“敏感”醫(yī)療記錄。本次攻擊使母公司UnitedHealth Group(UHG)花費(fèi)了超過(guò)8.72億美元來(lái)應(yīng)對(duì)這次攻擊帶來(lái)的后果,這些成本的一部分涉及向數(shù)千家供應(yīng)商提供加速付款和無(wú)息、免費(fèi)貸款。另一部分專(zhuān)門(mén)用于事件響應(yīng)和從頭開(kāi)始完全重建Change Healthcare的系統(tǒng)。事后,ALPHV團(tuán)伙收到贖金后銷(xiāo)聲匿跡,沒(méi)有按照約定將部分贖金分給負(fù)責(zé)竊取數(shù)據(jù)的附屬機(jī)構(gòu),導(dǎo)致該附屬機(jī)構(gòu)RansomHub再次索要贖金,未果后公開(kāi)了部分?jǐn)?shù)據(jù)并有意交易其余數(shù)據(jù)。3.4 聲譽(yù)損失

如果客戶(hù)數(shù)據(jù)被加密或泄露,客戶(hù)對(duì)企業(yè)的信任度會(huì)下降,導(dǎo)致客戶(hù)流失和業(yè)務(wù)機(jī)會(huì)減少,并且勒索病毒攻擊通常會(huì)引起媒體廣泛關(guān)注,負(fù)面報(bào)道會(huì)損害企業(yè)的品牌形象,特別是對(duì)知名品牌而言。案例:20年8月初著名數(shù)碼攝像機(jī)廠商佳能(Canon)遭受的Maze勒索病毒攻擊,導(dǎo)致超過(guò) 10TB 的數(shù)據(jù)被盜。即使佳能第一時(shí)間官方提供解決方案但客戶(hù)對(duì)佳能已經(jīng)產(chǎn)生了質(zhì)疑,導(dǎo)致信任度下降,并且由于大量負(fù)面新聞報(bào)道也影響了佳能的市值和在市場(chǎng)的地位。4. 全流程教程

4.1 防止擴(kuò)散

4.1.1 隔離感染的設(shè)備

若發(fā)現(xiàn)自己的電腦或者服務(wù)器已被感染勒索病毒,需立即斷開(kāi)感染設(shè)備的網(wǎng)絡(luò)連接,包括有線網(wǎng)絡(luò)和無(wú)線網(wǎng)絡(luò),以防止該病毒橫向擴(kuò)散。從受感染的設(shè)備(如PC、服務(wù)器)上拔掉網(wǎng)線,立即切斷其與網(wǎng)絡(luò)的物理連接。如果設(shè)備通過(guò)Wi-Fi連接,關(guān)閉設(shè)備上的Wi-Fi連接功能,也可以在無(wú)線訪問(wèn)點(diǎn)或無(wú)線控制器上將受感染設(shè)備的MAC地址列入黑名單,禁止其連接。4.1.2 通知相關(guān)人員和部門(mén)

在隔離完成后,立即通知公司相關(guān)人員及部門(mén)同步感染情況,讓部門(mén)調(diào)派人員進(jìn)行下一步處置操作,部門(mén)收到消息后,緊急同步給公司所有人員,讓后續(xù)其他受災(zāi)用戶(hù)及時(shí)聯(lián)系部門(mén)。4.1.3 阻止進(jìn)一步傳播

方法一:通過(guò)交換機(jī)斷開(kāi)網(wǎng)絡(luò)連接若公司有部署交換機(jī),管理員可登錄到交換機(jī)管理界面(通常是通過(guò)Web界面或命令行界面),在交換機(jī)管理界面中,找到相應(yīng)的端口并將其禁用。方法二:通過(guò)本地防火墻封鎖網(wǎng)絡(luò)端口在防火墻上封鎖常用的勒索病毒傳播端口(如SMB端口445、3389遠(yuǎn)程桌面端口等),可根據(jù)所中招的勒索病毒進(jìn)行信息收集確認(rèn)后進(jìn)行封禁,在防火墻管理界面中添加規(guī)則,阻止特定端口的入站和出站流量。方法三:掃描企業(yè)所有設(shè)備是否中招若公司有部署相關(guān)網(wǎng)絡(luò)設(shè)備,可以掃描網(wǎng)絡(luò)中的其他設(shè)備,檢查是否有其他設(shè)備受到感染。4.1.4 關(guān)停勒索病毒軟件

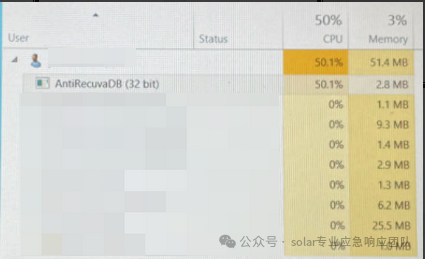

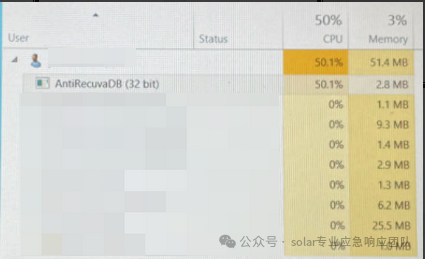

windows系統(tǒng)可查看任務(wù)管理器中CPU占有率最高的程序定位是否為勒索病毒程序,同時(shí)按下【Ctrl + Shift + Esc】鍵或右鍵單擊任務(wù)欄的空白處選中任務(wù)管理器。

4.2 數(shù)據(jù)備份

當(dāng)發(fā)現(xiàn)系統(tǒng)感染了勒索病毒后,需立即進(jìn)行數(shù)據(jù)備份可以確保未被加密或未受影響的數(shù)據(jù)得到保護(hù)。這可以防止勒索病毒進(jìn)一步擴(kuò)散和加密更多的文件,對(duì)數(shù)據(jù)進(jìn)行備份也是為了確保后續(xù)恢復(fù)期間出現(xiàn)問(wèn)題可以及時(shí)回滾。4.2.1 Windows Server Backup

打開(kāi)服務(wù)器管理器,點(diǎn)擊“添加角色和功能”,勾選Windows Server Backup對(duì)其進(jìn)行安裝,根據(jù)需求對(duì)其進(jìn)行全備份、增量備份或差異備份,備份完成后可以在備份目標(biāo)看到相應(yīng)的備份文件。4.2.2 第三方軟件進(jìn)行備份

可利用微PE及DiskGenius軟件相結(jié)合進(jìn)行數(shù)據(jù)備份,使用微PE制作U盤(pán)后,重啟進(jìn)入BIOS,通過(guò)DiskGenius軟件選擇需要備份的硬盤(pán)數(shù)據(jù)進(jìn)行備份4.2.3 快照虛擬機(jī)

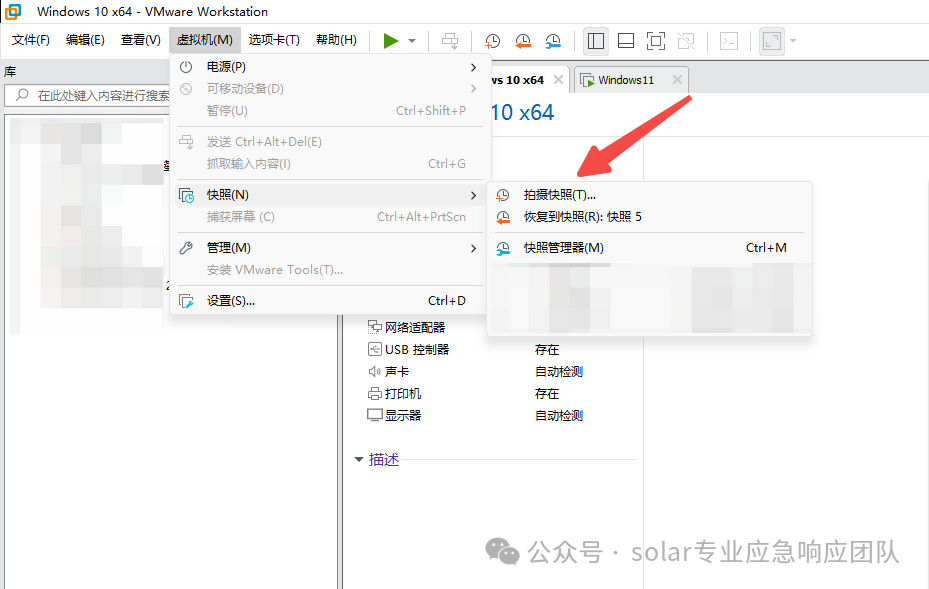

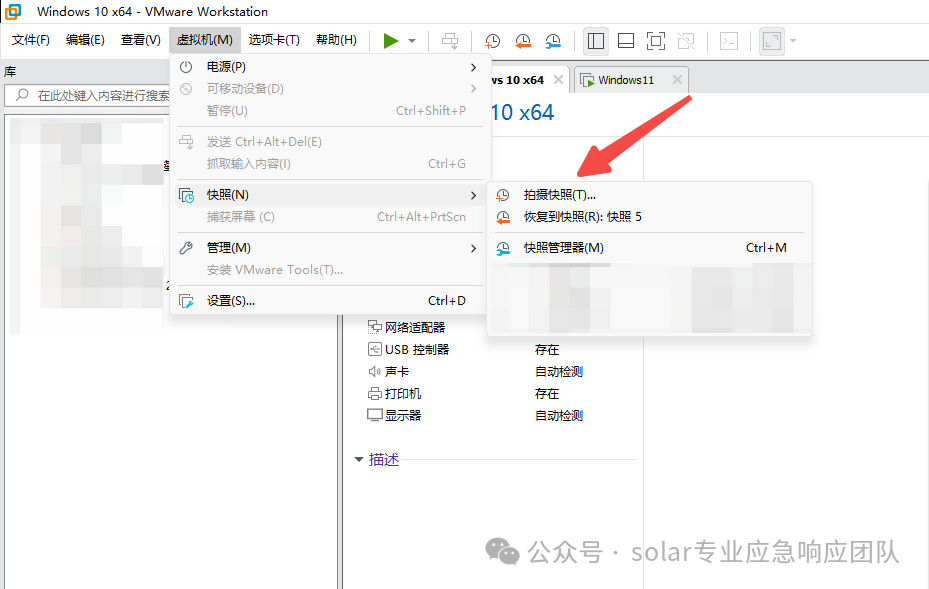

VMware可以選擇拍攝快照進(jìn)行數(shù)據(jù)備份,顧名思義將此刻的的系統(tǒng)狀態(tài)進(jìn)行存檔(包含了所有的內(nèi)容),后續(xù)想要返回這個(gè)時(shí)間節(jié)點(diǎn)點(diǎn)擊快照管理器此刻存檔點(diǎn)即可恢復(fù)。

4.3 安全加固項(xiàng)檢查

4.3.1 啟動(dòng)項(xiàng)

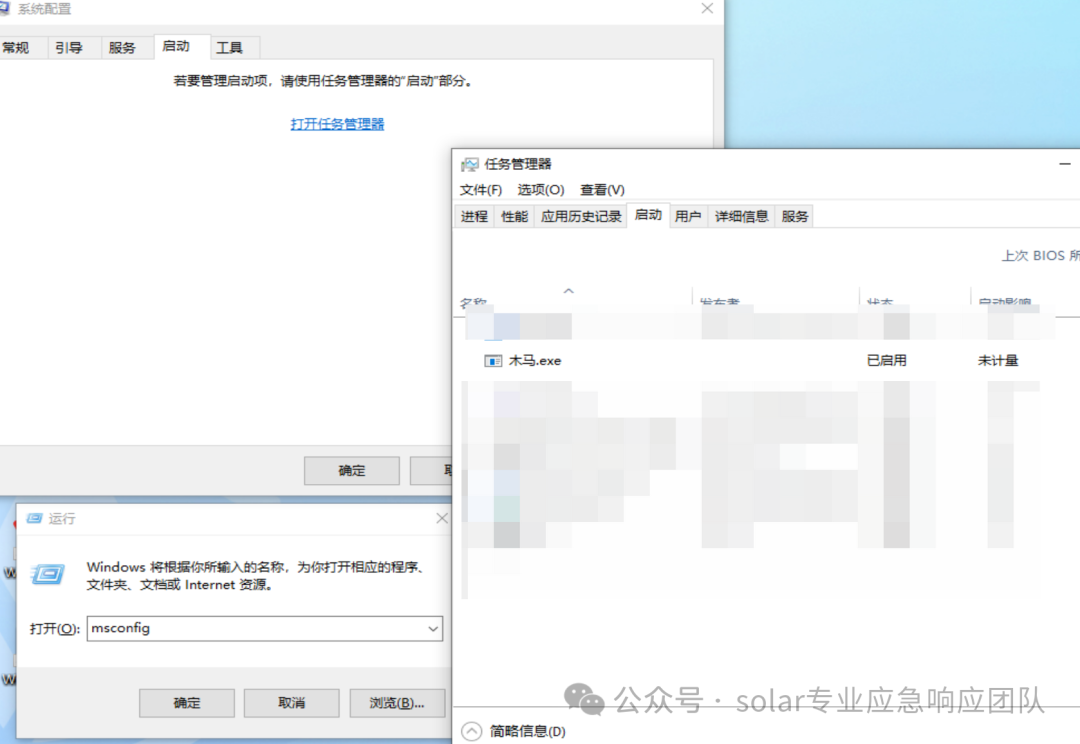

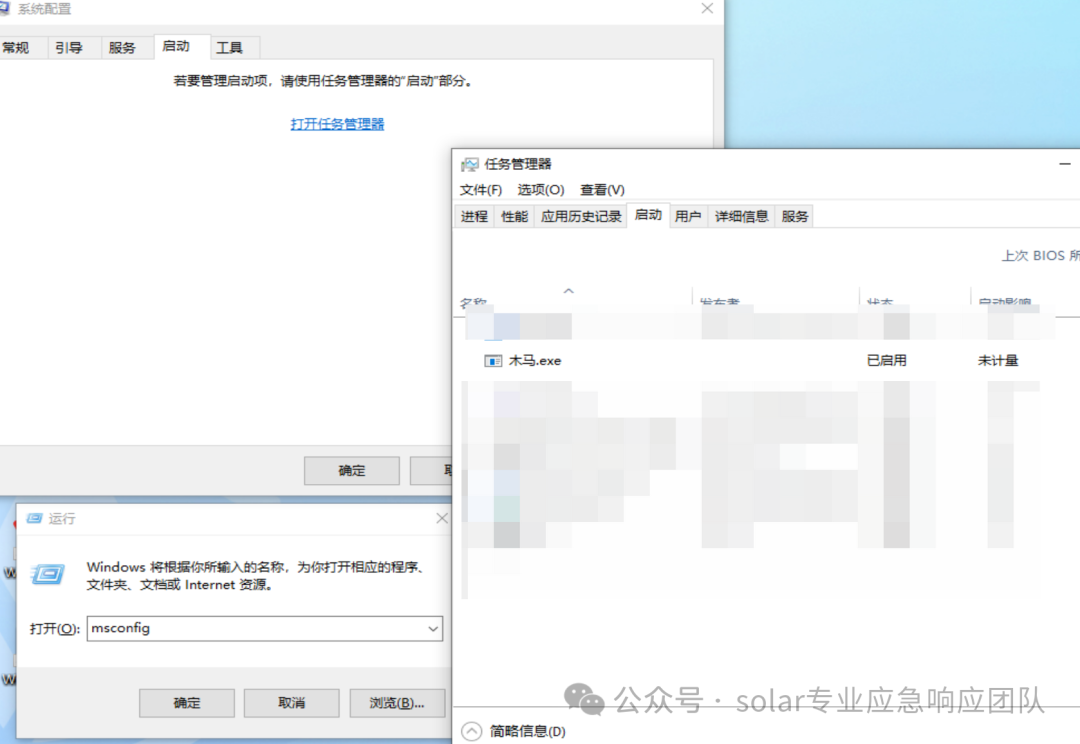

方法一:運(yùn)行框

【W(wǎng)in+R】打開(kāi)運(yùn)行框,輸入【msconfig】命令,在【系統(tǒng)配置】框中單擊【啟動(dòng)】選項(xiàng)卡,可查看啟動(dòng)項(xiàng)的詳細(xì)信息。

方法二:文件夾

訪問(wèn)以下路徑可查看啟動(dòng)項(xiàng)目錄下是否非業(yè)務(wù)程序在該目錄下。

C:\Users\用戶(hù)名\AppData\Roaming\Microsoft\Windows\Start Menu\Programs

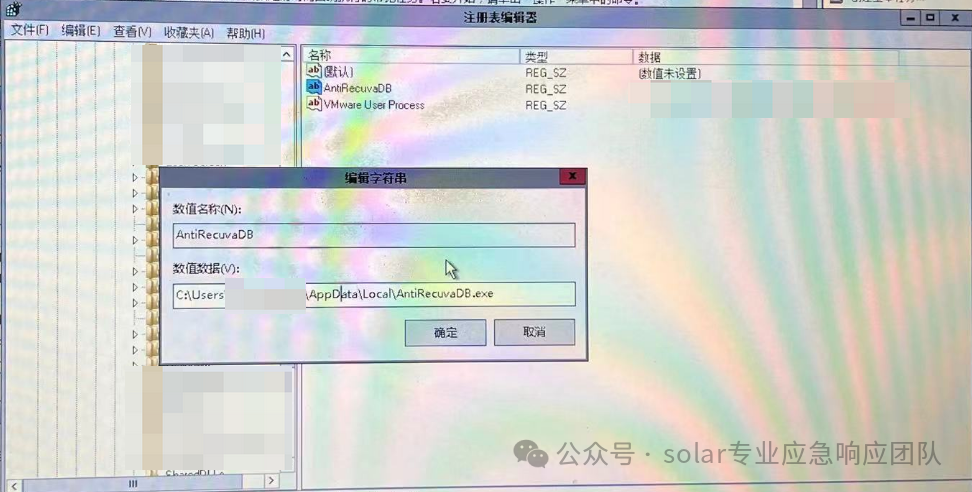

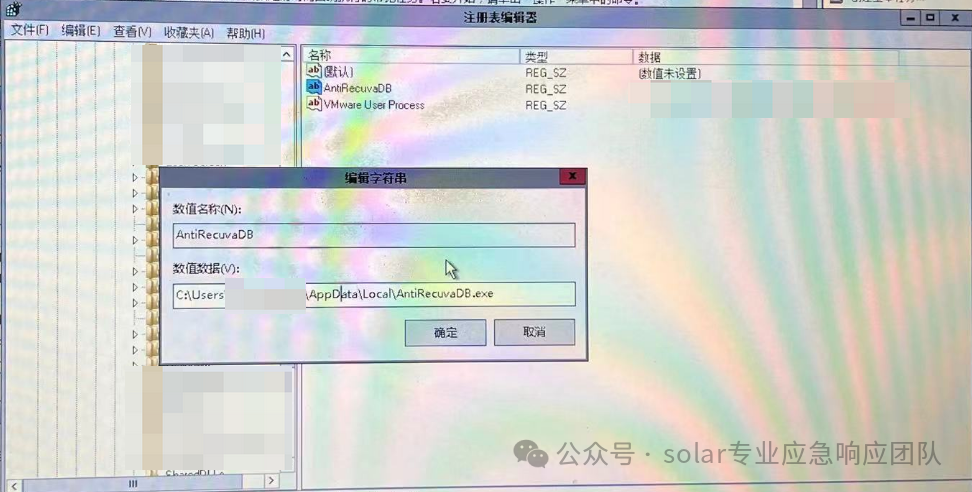

方法三:注冊(cè)表

【W(wǎng)in+R】打開(kāi)運(yùn)行框,輸入【regedit】命令打開(kāi)注冊(cè)表,可通過(guò)注冊(cè)表查看開(kāi)機(jī)啟動(dòng)項(xiàng)是否正常,尤其需要注意以下三個(gè)注冊(cè)表,檢查右側(cè)是否存在異常的項(xiàng)目并清除殘留病毒或木馬

HKEY_CURRENT_USER\software\micorsoft\windows\currentversion\run

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Runonce

4.3.2 計(jì)劃任務(wù)

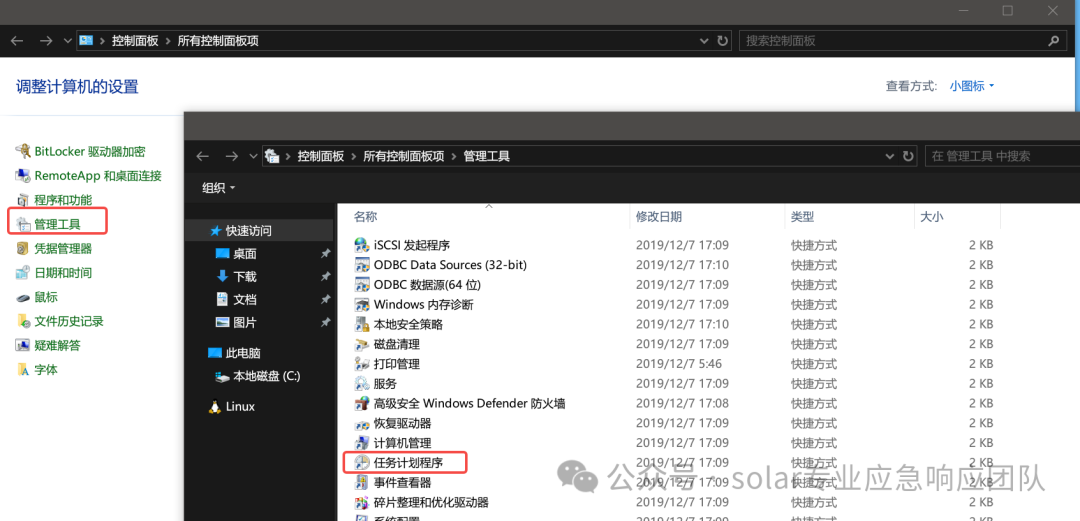

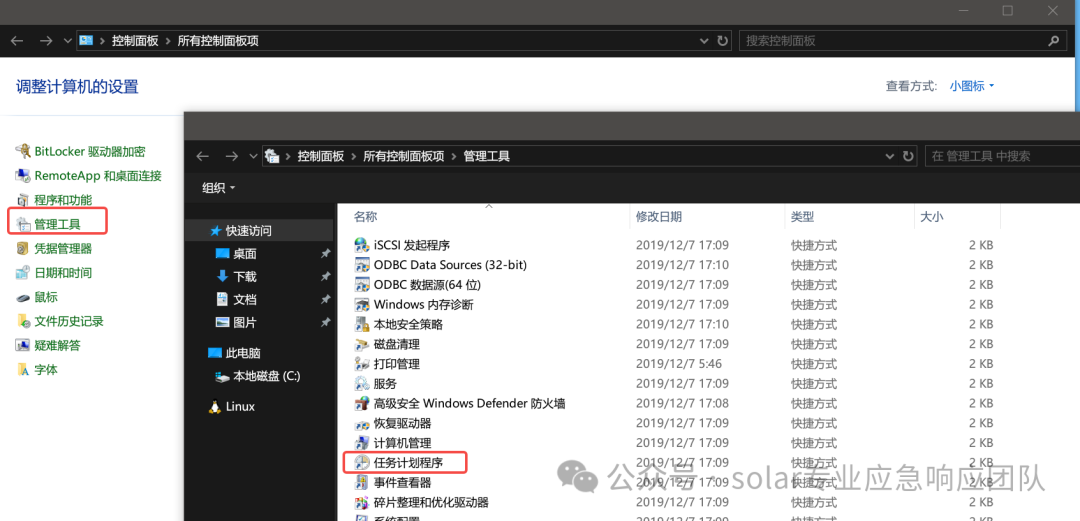

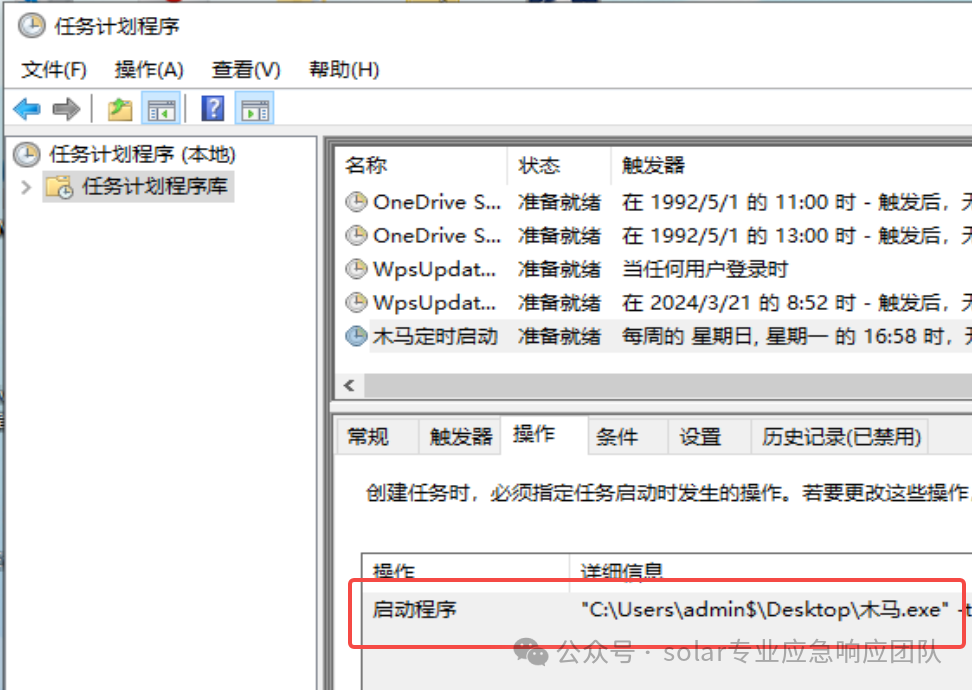

方法一:運(yùn)行框

【W(wǎng)in+R】打開(kāi)運(yùn)行框,輸入【control】命令打開(kāi)控制面板,點(diǎn)擊任務(wù)計(jì)劃程序,查看計(jì)劃任務(wù)屬性,便可以發(fā)現(xiàn) 木馬文件的路徑。

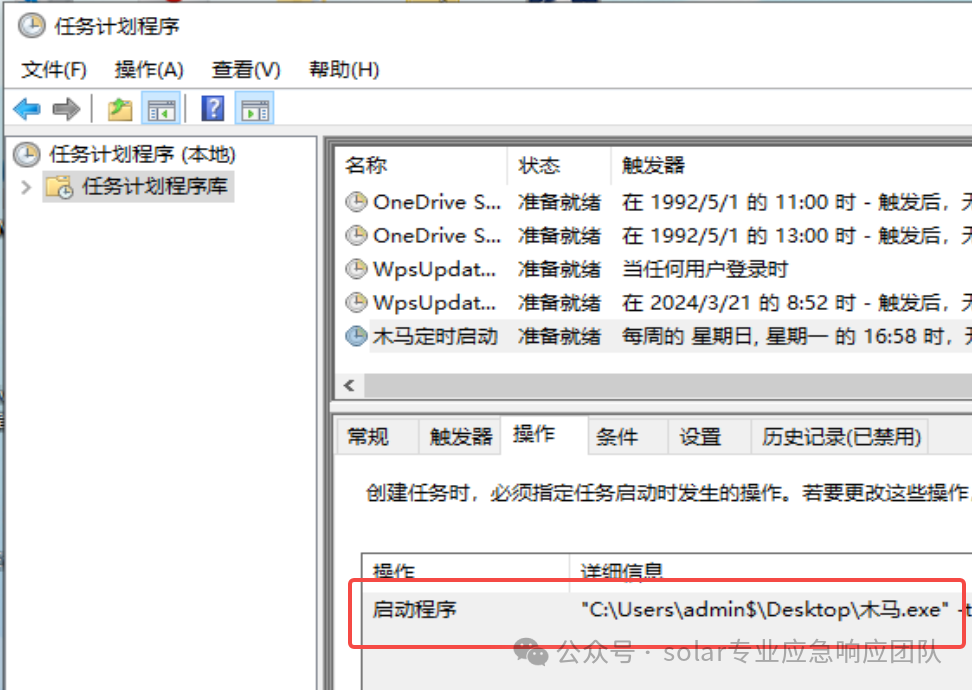

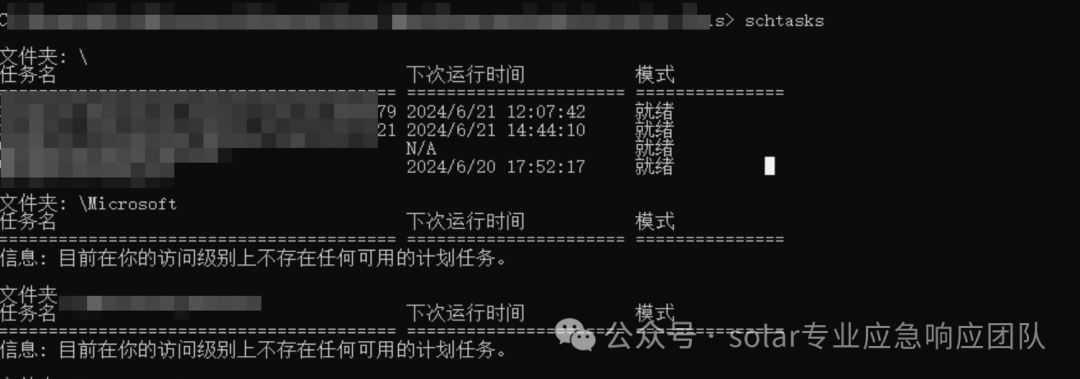

方法二:schtasks命令

通過(guò)cmd命令框輸入schtasks命令,通過(guò)命令行界面靈活管理Windows計(jì)劃任務(wù)

4.3.3 網(wǎng)絡(luò)連接

端口連接情況

查看服務(wù)器端口連接情況,判斷是否有遠(yuǎn)程連接、可疑連接,通過(guò)以下命令可以查看

netstat -ano |more

若不確定IP是否可疑,可結(jié)合微步對(duì)IP進(jìn)行信息查詢(xún)

若不確定IP是否可疑,可結(jié)合微步對(duì)IP進(jìn)行信息查詢(xún)程序定位

如若確定可疑IP和端口,可使用tasklist命令進(jìn)行進(jìn)程定位,快速確認(rèn)該程序是什么

tasklist /scv|findstr "PID"

在確定程序名稱(chēng)后,可使用everything進(jìn)行程序文件定位可疑進(jìn)程

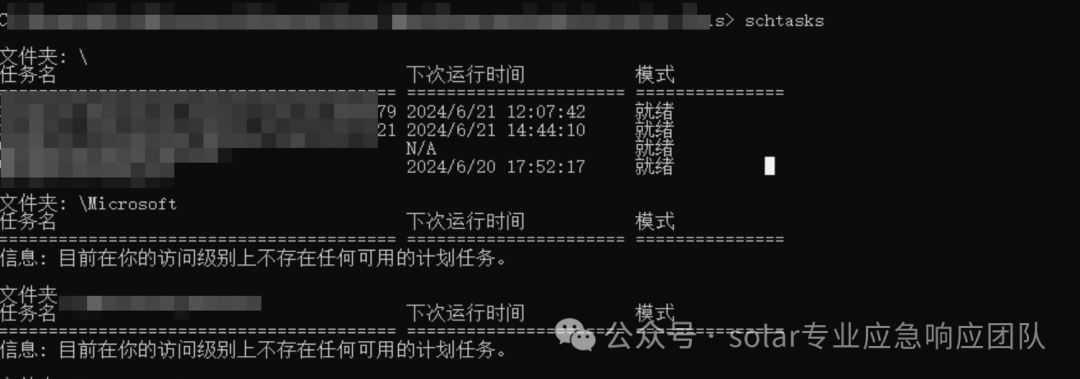

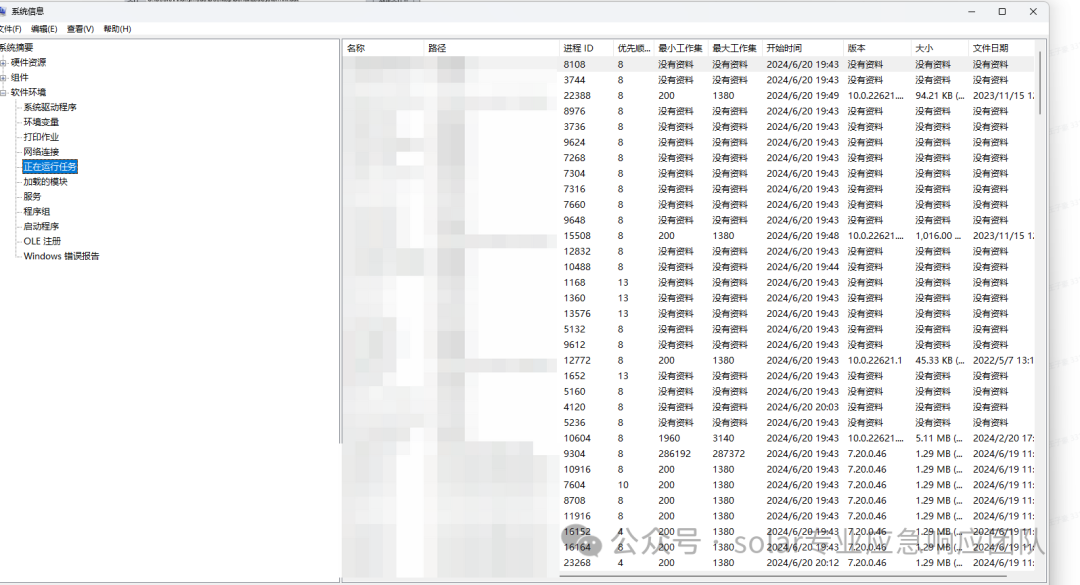

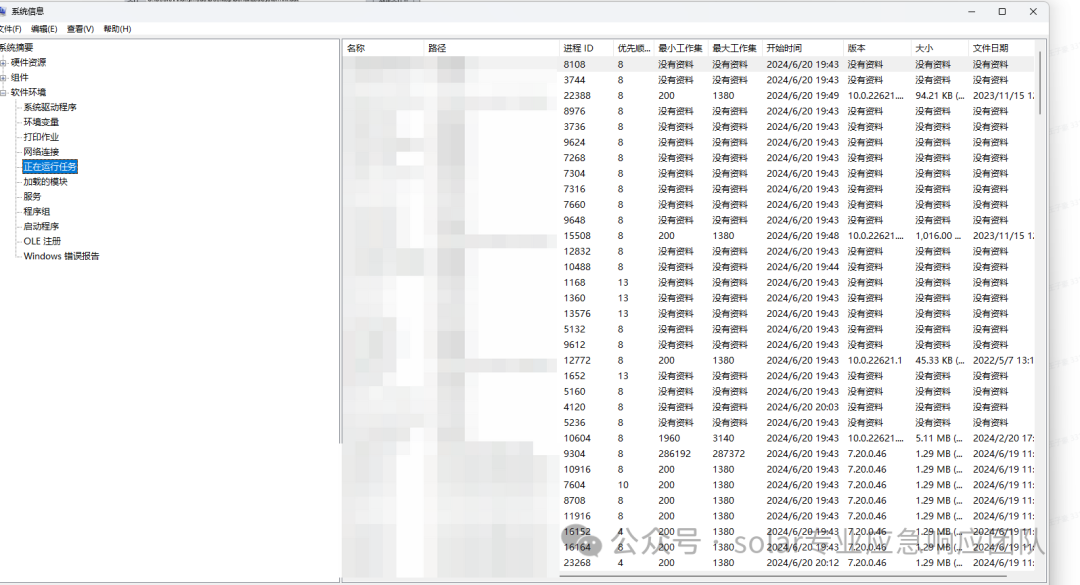

【W(wǎng)in+R】打開(kāi)運(yùn)行框,輸入【msinfo32】命令打開(kāi)系統(tǒng)信息,依次點(diǎn)擊 "軟件環(huán)境 -- 正在運(yùn)行任務(wù)",可以查看到進(jìn)程的詳細(xì)信息,比如進(jìn)程路徑、進(jìn)程ID、文件創(chuàng)建日期以及啟動(dòng)時(shí)間等。

4.3.4 賬號(hào)排查

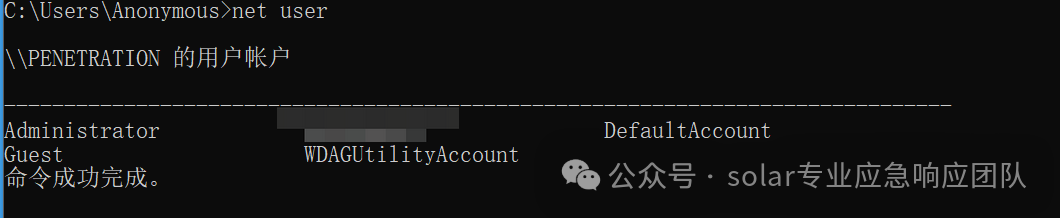

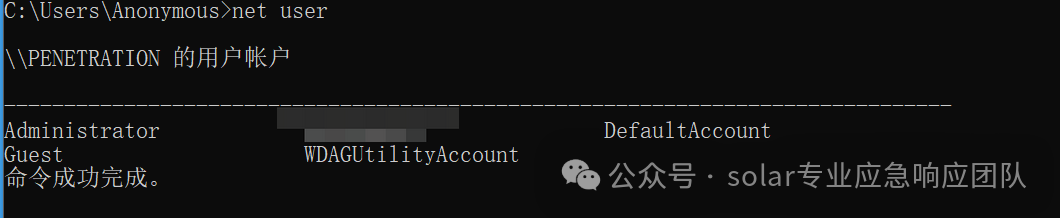

方法一:net user命令

通過(guò)cmd命令框輸入net user,查看系統(tǒng)中創(chuàng)建的用戶(hù)。

DefaultAccount:這是Windows 10中的一個(gè)預(yù)設(shè)賬戶(hù),通常在新安裝的系統(tǒng)中會(huì)出現(xiàn)。它在用戶(hù)首次登錄前提供了一個(gè)臨時(shí)的、有限的用戶(hù)體驗(yàn)。這個(gè)賬戶(hù)通常不顯示在登錄屏幕上,并且沒(méi)有密碼保護(hù)。WDAGUtilityAccount:這是Windows Defender Application Guard (WDAG) 的服務(wù)賬戶(hù)。WDAG是Windows 10的一個(gè)安全功能,允許用戶(hù)在隔離的環(huán)境中運(yùn)行不受信任的應(yīng)用程序和瀏覽器會(huì)話,以防止惡意軟件對(duì)主操作系統(tǒng)的影響。WDAGUtilityAccount是與這項(xiàng)功能相關(guān)聯(lián)的服務(wù)賬戶(hù),用于管理和運(yùn)行WDAG的相關(guān)進(jìn)程。Guest:Guest賬戶(hù)是Windows操作系統(tǒng)中的一個(gè)標(biāo)準(zhǔn)設(shè)置,用于提供有限的訪客或臨時(shí)用戶(hù)訪問(wèn)權(quán)限。Guest賬戶(hù)通常處于限制模式,擁有最低限度的系統(tǒng)權(quán)限,并且通常無(wú)法安裝軟件或更改系統(tǒng)設(shè)置。它設(shè)計(jì)用于短期或不常用的臨時(shí)訪問(wèn)。

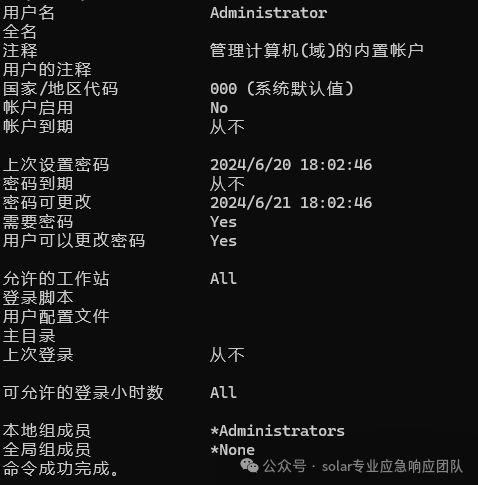

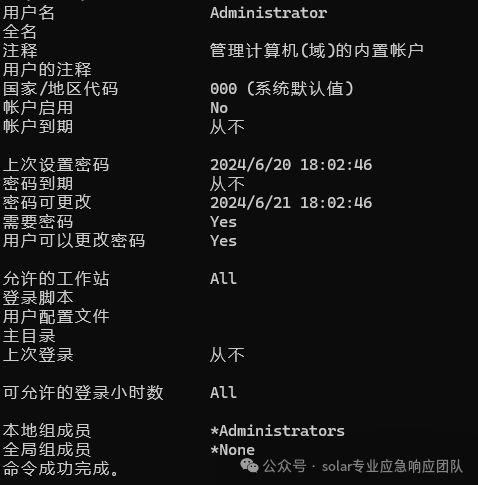

可以查看指定用戶(hù)的信息,比如上次登錄時(shí)間

net user administrator

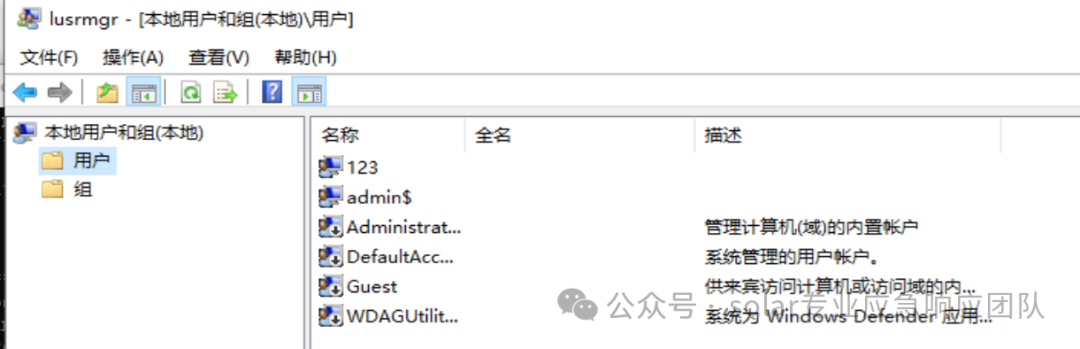

方法二:運(yùn)行框

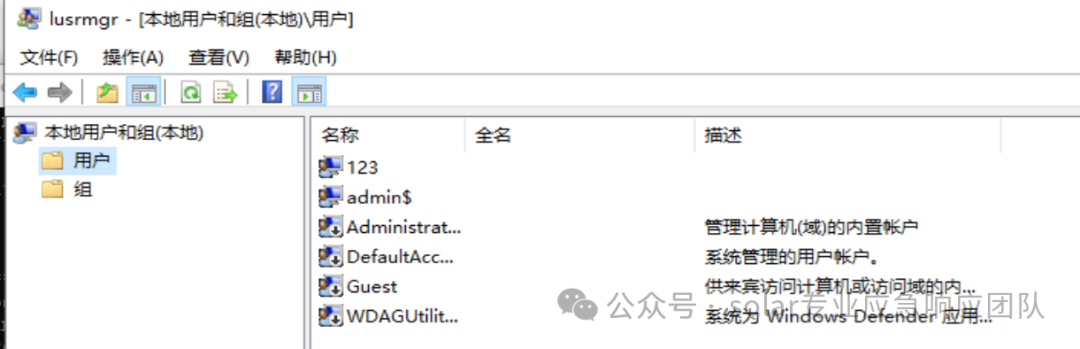

【W(wǎng)in+R】打開(kāi)運(yùn)行框,輸入【lusrmgr.msc】命令打開(kāi)本地用戶(hù)和組,可以看到系統(tǒng)中的所有用戶(hù),包括隱藏用戶(hù)。

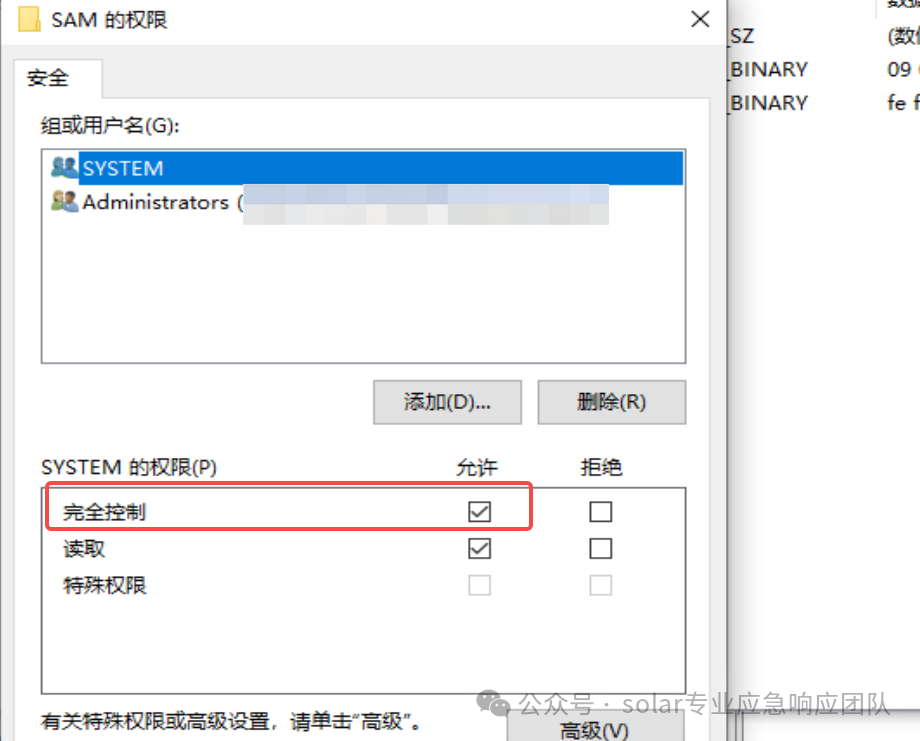

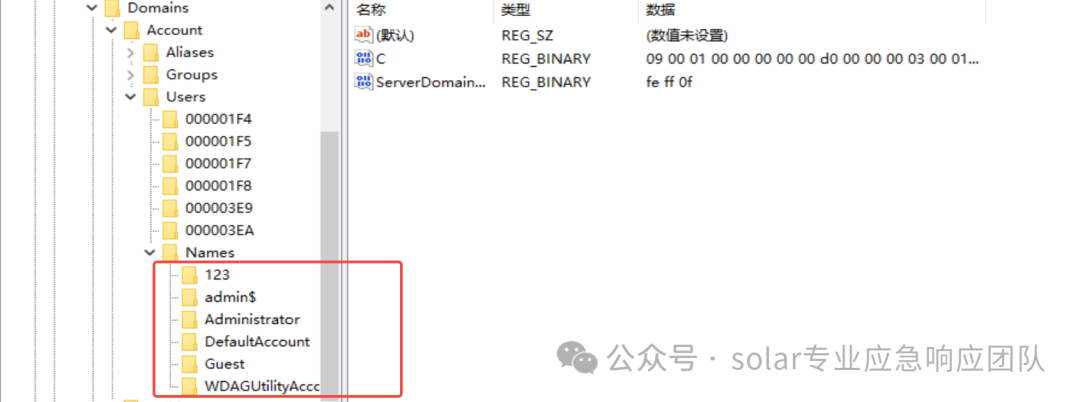

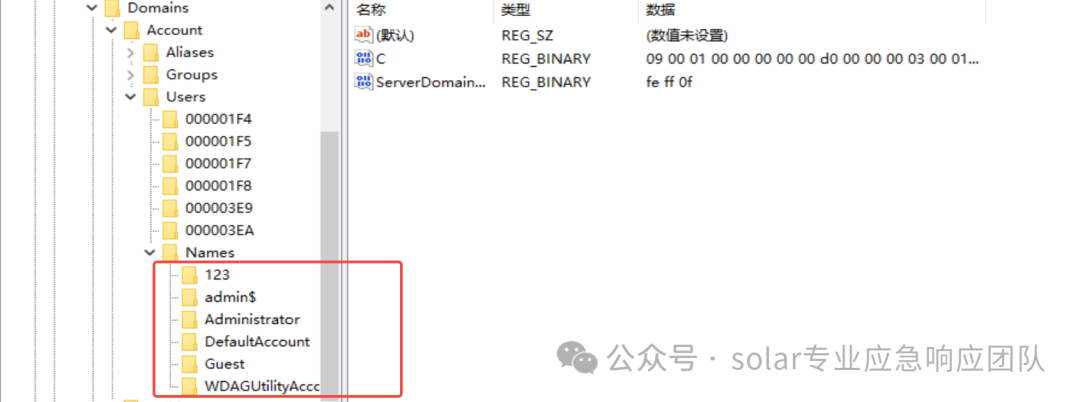

方法三:注冊(cè)表

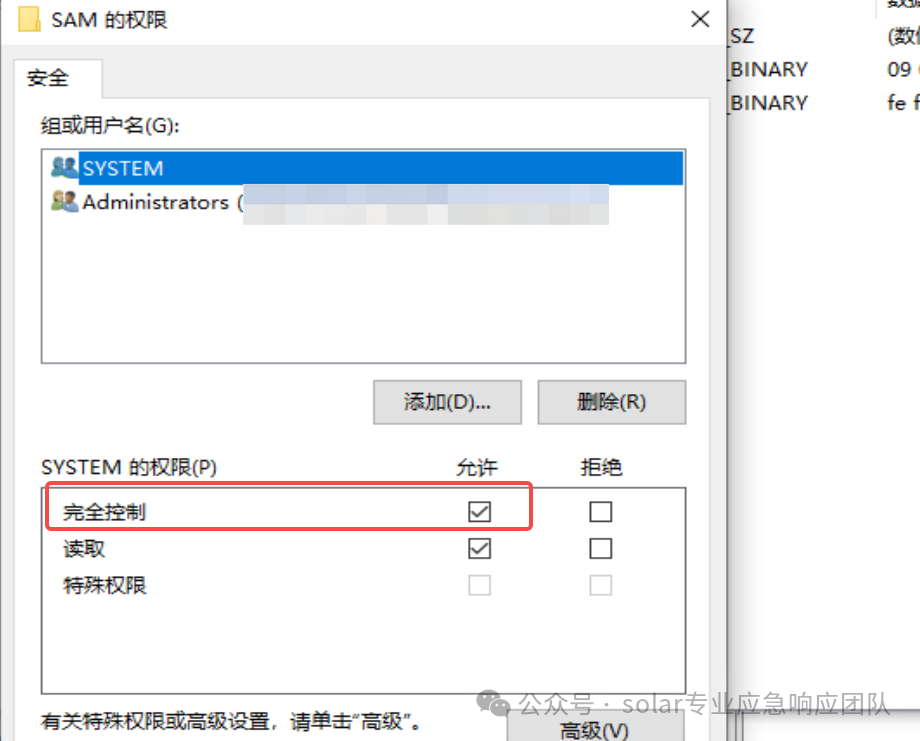

【W(wǎng)in+R】打開(kāi)運(yùn)行框,輸入【regedit】命令打開(kāi)注冊(cè)表,可以看到系統(tǒng)中的所有用戶(hù),包括隱藏用戶(hù)。查找以下路徑:

\HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\Names

默認(rèn)無(wú)法查看該選項(xiàng)內(nèi)容,需右鍵權(quán)限,勾選為完全控制后確認(rèn),刷新即可看到

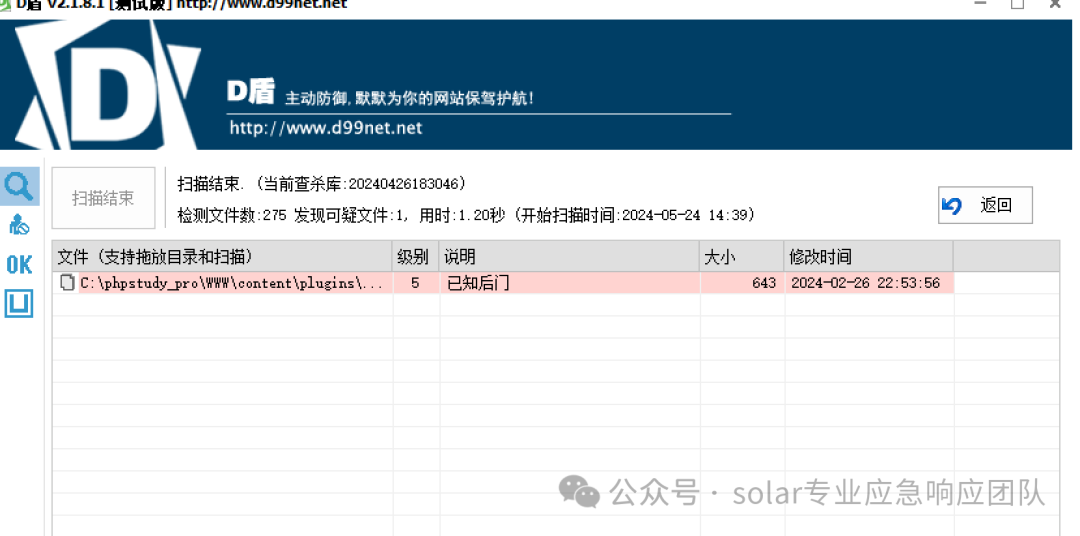

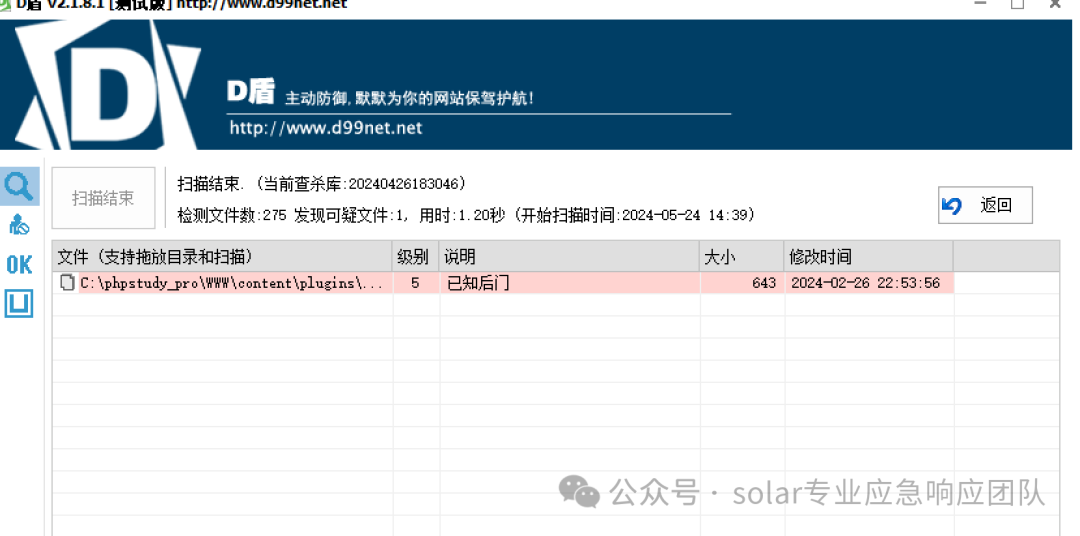

4.3.5 Webshell查殺

若服務(wù)器搭建系統(tǒng),攻擊者可能通過(guò)系統(tǒng)漏洞上傳Webshell進(jìn)行攻擊利用,可通過(guò)D盾查殺工具進(jìn)行排查檢測(cè),選擇對(duì)應(yīng)文件夾進(jìn)行檢測(cè),右鍵點(diǎn)擊可選擇打開(kāi)當(dāng)前所在文件夾進(jìn)行刪除。 該工具除Webshell查殺功能以外,也能對(duì)啟動(dòng)項(xiàng)、隱藏賬戶(hù)、網(wǎng)絡(luò)連接進(jìn)行排查。

該工具除Webshell查殺功能以外,也能對(duì)啟動(dòng)項(xiàng)、隱藏賬戶(hù)、網(wǎng)絡(luò)連接進(jìn)行排查。

該文章在 2024/6/28 11:30:51 編輯過(guò)