Chisel:內網穿透工具

當前位置:點晴教程→知識管理交流

→『 技術文檔交流 』

一、chisel工具介紹Chisel可用來搭建內網隧道,類似于常用的frp和nps之類的工具。由于目前使用的人比較少,因此對于有些殺軟還不能準確的識別出該工具。chisel可以進行端口轉發、反向端口轉發以及Socks流量代理,使用go語言編寫,支持多個平臺使用,是進行內網穿透的一個鮮為人知的好工具。 二、chisel工具下載使用0x01 chisel工具下載

chisel工具是使用go語言進行編寫的,可以適用于各個平臺,也可以對源碼進行編譯,或者直接使用編譯好的發行版。 0x02 chisel工具使用首先,chisel和frp、nps是不同的,沒有所謂的服務器端和客戶端,對于chisel,只有一個文件,可以通過執行這個文件,讓其充當服務器端或者客戶端。如下所示:

(1):查看chisel工具的幫助

(2):查看chisel服務器端的幫助

(3):查看chisel客戶端的幫助

這塊只是重點講解一下如何查看幫助,接下來會去介紹如何在實戰中使用chisel工具。 三、chisel隧道搭建0x01 chisel進行ssh內網穿透首先需要三臺linux主機,在這里使用VPS作為chisel服務器端,然后使用kali作為內網主機,使用另一臺主機作為我們的攻擊者主機。如下圖所示。

(1):第一步:搭建chisel隧道

首先,服務器端監聽6666端口,然后使用reverse參數,reverse表示的是服務端使用反向模式,也就是說流量轉到哪個端口由客戶端指定。

客戶端啟動成功。 說明:可以使用第一條命令,也可以使用第二條命令,其實第二條命令和第一條命令效果一樣,只是省略了0.0.0.0,chisel的客戶端默認使用的就是0.0.0.0這個IP。

(2):第二步:將kali的22端口轉發到VPS的8888端口上 其實上一步已經完成了這一步操作,現在看一下chisel服務端和客戶端的連接情況。

SSH已經連接。 (3):第三步:使用攻擊者主機連接kali的SSH

0x02 chisel進行遠程桌面代理 首先需要兩臺windows主機和一臺VPS,在這里使用VPS作為chisel服務器端,然后使用win7作為內網主機,使用win10作為我們的攻擊者主機。如下圖所示。原理和ssh穿透類似。

(1):第一步:搭建chisel隧道

(2):第二步:將win7的3389端口轉發到VPS的33389端口 其實上一步已經完成了這一步操作,現在看一下chisel服務端和客戶端的連接情況。

(3):第三步:使用攻擊者主機連接win7的3389

成功登錄遠程桌面。 0x03 chisel進行socks代理Chisel現在支持socks代理,我們先看下需求,比如有兩臺主機,一臺主機是我們的VPS,有一個公網IP,另一臺主機是我們在內網中拿下的一臺主機,我們需要在這臺主機上配置socks代理,然后使用SocksCap等工具進行內網掃描或者內網滲透。如下圖所示。

注意:這個過程看似和之前的兩種方法一樣,但是這里面有一個最主要的問題就是,chisel這個工具提供的socks代理默認是監聽在127.0.0.1的1080端口上的。首先,需要先明確兩個概念,127.0.0.1和0.0.0.0者兩個IP進行監聽的區別是什么?127.0.0.1監聽的是本機上的所有流量,0.0.0.0監聽的是所有的IP(不論是不是本機的IP)的流量。這就導致一個問題,如果我直接在VPS上執行完命令之后,默認監聽127.0.0.1的1080端口,這樣的話,我只能用VPS去訪問內網主機,如果想要在win10上通過SocksCap設置代理訪問內網是行不通的,因為剛才說過,這個127.0.0.1的1080端口只能使用VPS這臺主機訪問內網的win7。因此,如果想要像之前一樣使用SocksCap去代理訪問內網,需要再多做一步,使用ssh的本地轉發功能將127.0.0.1的1080上的socks流量轉發到0.0.0.0的23333端口,這樣我們就可以在外部通過socks流量實現對內網主機的訪問。如果不進行ssh本地轉發,那么就只能在VPS上設置proxychains代理這種方法對內網實現訪問,這顯然非常不方便。 (1):第一步:搭建chisel隧道

(2):將127.0.0.1的1080的流量轉發到0.0.0.0的23333端口

本地的1080端口已經監聽成功。 在VPS上使用ssh進行本地流量轉發:

成功將127.0.0.1的1080端口上的流量轉發到0.0.0.0的23333端口上,這樣就可以使用socksCap或者直接在瀏覽器中設置代理對內網資源進行訪問。 (3):使用Socks代理訪問內網

成功訪問到內網的通達OA。

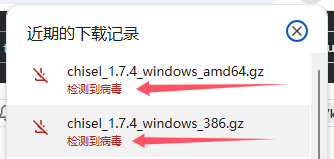

代理搭建成功,流量可以正常進入內網。 四、chisel的優劣點優點:目前像frp、nps這種常見的工具已經很容易被殺軟識別,上次打內網傳的frp就很快被殺軟識別,因此chisel可以作為一個不太常用的工具進行嘗試,可能會因為目前特征較少,從而繞過殺軟。 缺點:個人覺得chisel進行socks流量代理的時候,可能會比較麻煩,因為需要進行本地端口轉發,這樣難免會多進行一步,但是我覺得這個也就是一條命令的事情,個人覺得影響不大。 很尷尬 ?

該文章在 2024/12/5 16:38:57 編輯過 |

關鍵字查詢

相關文章

正在查詢... |